Das Torprojekt lebt vom unterstützen und mitmachen. Warum nicht also kurzerhand auf dem eigenen Rechner ein Tor Relay einrichten, damit das Tor Netzwerk wächst und den Nutzern noch mehr Möglichkeit geschaffen wird, Ihren Traffic durch das Anonyme Netzwerk zu jagen.

Wer oder was ist das Tor Projekt

Auszug aus dem Abschnitt „Über uns“ aus der Webseite torproject.org:

ÜBER UNS

Wir glauben, dass jeder in der Lage sein sollte, das Internet mit Privatsphäre zu erkunden. Wir sind das Tor Project, ein 501(c)(3) US-Nonprofit. Wir fördern die Menschenrechte und schützen deine Privatsphäre online durch kostenlose Software und offene Netzwerke.

https://www.torproject.org/

Tor Relay

Ein Tor Relay ist eigentlich nichts anderes, als ein Knotenpunkt. Es gibt auch Tor Exitrelays, also Endhaltestellen, wenn man es so sehen will, wo der jeweilige Nutzer aussteigt, wenn er sein Ziel erreicht hat.

Allerding sollte man Exitrelays nicht von zu Hause aus betreiben, wenn man nicht unbedingt rechtlichen Ärger haben will. Also reicht hier ein normales Relay, wo der Verkehr einfach nur durch geleitet wird. Denn das Tornetzwerk kann nicht nur dafür verwendet werden, damit du deine Privatsphäre im Netz schützen kannst, sondern auch für Cyberattacken.

Daher erkläre ich in dieser Anleitung auch, wo man welchen Schalter „drücken“ muss, damit man kein Exitrelay einrichtet.

Fangen wir also an. Konsole auf und

sudo apt install tor nxy -y

In anderen Anleitungen wird anstelle von nxy das Programm arm genannt. Es ist das gleiche, denn arm wurde in nxy umbenannt und dient zur „Kontrolle“ des Relays. Wie man hier sehen kann, betreibe ich ein Relay auf einem Raspberry Pi, den ich noch in einer Schublade hatte 😀

Als Nächstes richten wir unser Passwort für den Verwaltungszugang ein. Also für nxy:

tor --hash-password [MeinSicheresPasswort]Und kopieren uns den darauf erscheinenden Hashwert in die Zwischenablage. Denn den müssen wir hinterher noch in die Konfigurationsdatei des Relays eintragen. Zu dieser kommen wir jetzt.

Die Konfigurationsdatei finden wir unter /etc/tor/torrc. Da wir kein DarkNet Server betreiben wollen (ja auch das geht damit) gehe ich hier nur auf die wichtigsten Punkte ein:

Log notice file /var/log/tor/notices.log

RunAsDaemon 1

DataDirectory /var/lib/tor

ControlPort 9051

HashedControlPassword [MeinSicheresPasswortWasIchMirInDieZwischenablagekopiertHabe]

CookieAuthentication 0

ORPort 9001

Nickname [WieSollDeinRelayheißen?]

ContactInfo [hierDeineEmailAdresse]

RelayBandwidthRate 1 MB # Throttle traffic to 100KB/s (800Kbps)

RelayBandwidthBurst 1 MB # But allow bursts up to 200KB/s (1600Kbps)

DirPort 9030

ExitPolicy reject *:*

ExitRelay 0

DisableDebuggerAttachment 0Bis auf den letzten Punkt findet man alle bereits in der Konfigurationsdatei und muss entsprechend die # davor entfernen, damit die Punkte aktiv werden. Wie ich oben bereits schrieb, wollen wir zu Hause keinen Exitpoint haben, sondern nur eine „Durchgangspassage“ bieten. Daher ist es wichtig, dass der Punkt ExitPolicy reject *:* aktiv ist.

Sollte es doch dazu kommen, dass „komischer Besuch“ in Form von Polizei, Staatsanwaltschaft etc. vor der Tür steht, bietet das Tor Projekt Hilfe an.

Die E-Mail-Adresse wird benötigt, damit man dich im Falle eines Falles, also dem, wenn mit deinem Relay etwas nicht stimmt, kontaktieren kann. Die Relays werden öffentlich gelistet, mit allen Informationen, d.h. auch mit deiner E-Mail-Adresse. Daher sollte man eine verwenden, die ruhig zugemüllt werden kann, da Spammer diese ebenfalls abgreifen können. Daher empfiehlt es sich, das in der Config angegebene Format zu übernehmen.

Mit RelayBandwidthRate und RelayBandwidthBurst kann man einstellen, ob die Bandbreite, die wir zur Verfügung stellen, auf ein gewisses Maß (hier in diesem Fall nur 1 MB, was nicht viel ist) limitiert werden soll. Ich persönlich habe es auf 100 MB eingestellt. Heißt also, ich stelle 100 MB pro Verbindung von meiner Leitung zur Verfügung.

Wenn wir alles eingetragen haben, müssen wir den Relay noch einmal neu starten:

sudo systemctl restart torDas war es schon. Es dauert ein paar Tage, bis das von uns betriebene Relay seinen Platz im Tor Netzwerk gefunden hat. Den Traffic können wir mittels nyx überwachen.

Dazu geben wir nyx in die Konsole ein und es erscheint diese Ansicht.

Ich sollte vielleicht noch darauf hinweisen, dass ein Tor Relay sehr viel Bandbreite verbrauchen kann. Daher ist es sinnvoll, wenn man nicht gerade eine dicke Leitung hat, das Ganze begrenzen.

Nachtrag

Wem jetzt der Gedanke kommt, das eigene frisch eingerichtete Tor Relay selbst zu nutzen, kein Problem. Das geht.

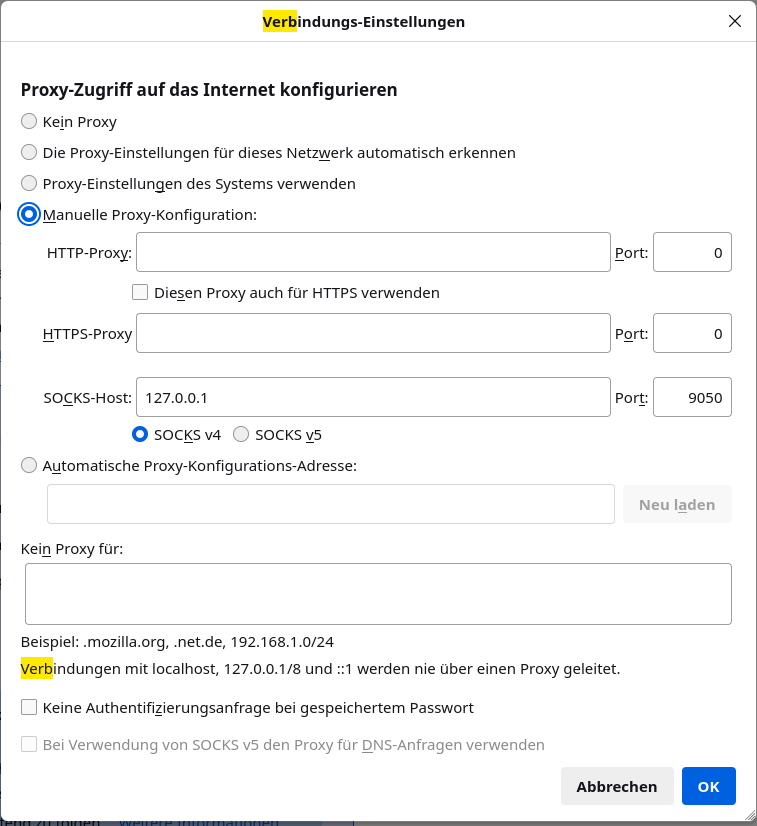

Dazu kann man entweder ganz die Verbindungseinstellungen im Betriebssystem ändern, oder so wie auf dem Bild nur im Browser.

Ich habe hier ein Tor Relay auf meinem Laptop und noch eines auf meinem Raspberry Pi. Für meinen Laptop ist es recht nützlich, wenn ich diesen mal dabeihabe, weil ich dann nicht ständig mit dem Tor Browser surfen muss.

Im Firefox unter Verbindungseinstellungen, die im Bild zu sehenden Daten eingeben. Sollte der Relay auf einem anderen Rechner, wie bspw. einem Pi laufen, dann muss die IP-Adresse von dem Gerät angegeben werden.

Man darf sich nicht wundern, wenn gelegentlich die Geschwindigkeit im Tor Netzwerk langsam ist. Das ist normal, da die zur Verfügung stehende Bandbreite von den jeweiligen Relay Betreibern festgelegt wird.